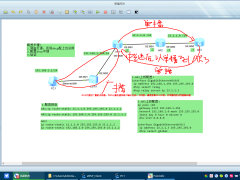

GRE VPN,全称为Generic Routing Encapsulation(通用路由封装协议),是一种在网络层实现的隧道技术。想象一下,GRE就像是一位魔术师,它可以把一种网络协议的数据报文(比如IP包)装进另一种协议的报文里,然后安全穿越互联网这个复杂多变的环境,到达目的地后再把原始数据报文还原出来,这样即使中间经过了不同的网络,数据也能完好无损地送达。 GRE VPN通过创建一条穿越公网的私有隧道,实现了不同网络间的通信,尤其适用于需要在不安全的公共网络上传输私有数据的场景。但考虑到安全性需求,通常会结合其他安全措施一同部署。

GRE的工作原理如下:

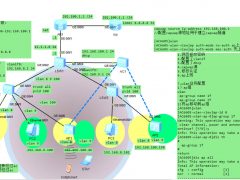

1.隧道建立:在两个需要通过公网建立私密连接的网络边缘设备(如路由器或防火墙)上,配置GRE隧道接口。这两个设备通过各自的公网IP地址相互识别,并建立一个逻辑上的点对点连接,形成一条虚拟的隧道。

2.数据封装与解封装:当数据需要通过这条隧道传输时,源设备会将原本的数据报文(如IP包)加上一个新的GRE头部,这个头部包含了隧道两端的地址信息和其他控制信息。这样,原始数据就被GRE报文封装起来,变成可以在公网上传输的新报文。到达目的端后,接收设备会剥去GRE头部,还原出原始数据报文。

3.协议兼容性:GRE的一大特点是支持多种网络层协议的封装,不仅限于IP,还包括IPX等其他协议。这意味着GRE可以用于多种网络环境,增加了其灵活性。

4.缺乏加密:需要注意的是,GRE本身并不提供加密功能,这意味着隧道内的数据可以被嗅探。因此,为了保障数据的安全性,GRE常与其他安全技术如IPsec结合使用,实现数据的加密传输。

5.多点隧道:GRE还支持多点隧道,即一个GRE隧道的出口可以是多个目的地,这对于构建复杂网络拓扑和多分支的VPN网络非常有用。

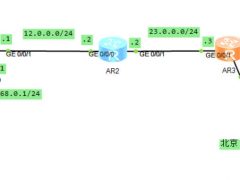

配置如下:

其中interface Tunnel0/0/1 ip address 40.1.1.1 255.255.255.0这个ip配置形同虚设,不起到实质作用,你可以自己随便配一个就行。

[AR1]dis cu

#

sysname AR1

#

interface GigabitEthernet0/0/0

ip address 10.1.1.1 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 20.1.1.1 255.255.255.0

#

interface Tunnel0/0/1

ip address 40.1.1.1 255.255.255.0

tunnel-protocol gre

source 20.1.1.1

destination 20.1.2.1

#

ip route-static 10.1.2.0 255.255.255.0 Tunnel0/0/1

ip route-static 20.1.2.0 255.255.255.0 20.1.1.2

AR2配置如下:

[AR2]dis cu

#

sysname AR2

#

interface GigabitEthernet0/0/0

ip address 20.1.1.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 20.1.2.2 255.255.255.0

AR3配置如下:

[AR3]dis cu

#

sysname AR3

#

interface GigabitEthernet0/0/0

ip address 20.1.2.1 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 10.1.2.1 255.255.255.0

#

interface Tunnel0/0/1

ip address 22.2.2.2 255.255.255.0

tunnel-protocol gre

source 20.1.2.1

destination 20.1.1.1

#

ip route-static 10.1.1.0 255.255.255.0 Tunnel0/0/1

ip route-static 20.1.1.0 255.255.255.0 20.1.2.2

验证结果:

经过配置gre vpn我们发现北京和上海可以实现内网可以互通。

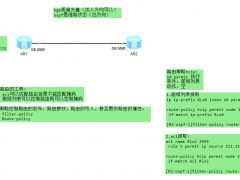

抓包分析发现外包和内层里包分别都封装了数据包。但是由于未加密,所以不安全,通常需要和IPSec vpn配和使用可以实现更好的安全性,所以使用gre vpn需要考虑你的使用场景安全要求。

中型wlan部署有线和无线实验

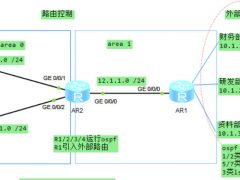

中型wlan部署有线和无线实验 ospf的路由策略实验

ospf的路由策略实验 路由过滤与路由策略实验

路由过滤与路由策略实验 策略路由实验

策略路由实验 企业通过dhcp中继自动获取ip地址原理分析

企业通过dhcp中继自动获取ip地址原理分析 mpls部分php倒数第二跳抓包分析

mpls部分php倒数第二跳抓包分析 mpls vpn ldp动态lsp配置

mpls vpn ldp动态lsp配置 防火墙gre vpn隧道技术

防火墙gre vpn隧道技术