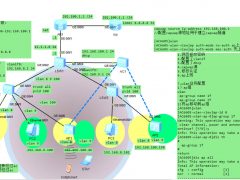

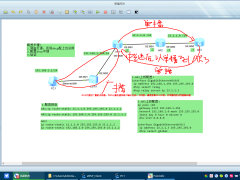

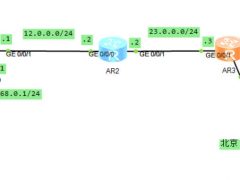

IPSec VPN可以用于建立两个站点之间的安全隧道,经常用于企业总部和分支机构的网络对接。

安全联盟的建立有两种主要方式:手工方式和IKE自动协商方式。手工方式需要手动配置IPsec SA的所有详细信息,虽然较为繁琐,但适用于对等体数量较少或小型静态网络环境。而IKE自动协商方式则允许对等体通过IKE协议自动协商并生成SA,同时由IKE协议负责维护。这种方式支持野蛮模式和NAT穿越,即对等体无需全部具备静态IP地址也能建立连接,非常适合中、大型动态网络环境或需要穿越NAT建立SA的场景。

抓包分析:esp加密,所以比较安全,数据包即使被抓,也看不到什么。

可以看到ike sa

验证:

我们发现外网可以访问不受影响的同时,北京和上海内网也可以通。

配置如下:

AR1配置如下:

[hf]dis cu

#

sysname hf

#

dhcp enable

#

acl number 3000

rule 5 deny ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255rule 10 permit ip

acl name hf2sh 3999

rule 5 permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.2

55

#

ipsec proposal hf2sh

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

#

ipsec policy hf2sh 1 manual

security acl 3999

proposal hf2sh

tunnel local 12.0.0.1

tunnel remote 23.0.0.3

sa spi inbound esp 12345

sa string-key inbound esp cipher %$%$*i4t*”CJA7!A0{‘n&,9’,.2n%$%$

sa spi outbound esp 54321

sa string-key outbound esp cipher %$%$p&L2Sj&.<Be0pGV#!zs%,.2n%$%$

#

interface GigabitEthernet0/0/0

ip address 12.0.0.1 255.255.255.0

ipsec policy hf2sh

nat outbound 3000

#

interface GigabitEthernet0/0/1

ip address 192.168.10.1 255.255.255.0

dhcp select interface

#

ip route-static 0.0.0.0 0.0.0.0 12.0.0.2

AR2配置如下:

[ISP]dis cu

#

sysname ISP

#

interface GigabitEthernet0/0/0

ip address 12.0.0.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 23.0.0.2 255.255.255.0

#

interface GigabitEthernet0/0/2

ip address 24.0.0.2 255.255.255.0

#

interface LoopBack0

ip address 2.2.2.2 255.255.255.255

AR3配置如下:

[sh]dis cu

#

sysname sh

#

dhcp enable

#

acl number 3001

rule 5 deny ip source 192.168.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255

rule 10 permit ip

acl name sh2bj 3998

rule 5 permit ip source 192.168.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255

#

ipsec proposal sh2bj

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

#

ike proposal 1

encryption-algorithm aes-cbc-256

dh group2

authentication-algorithm md5

sa duration 3600

#

ike peer bj v1

pre-shared-key cipher %$%$}H”z!S,^u*;l(AQmOU4+,.2n%$%$

ike-proposal 1

local-address 23.0.0.3

remote-address 24.0.0.4

#

ipsec policy sh2bj 1 isakmp

security acl 3998

ike-peer bj

proposal sh2bj

#

interface GigabitEthernet0/0/0

ip address 23.0.0.3 255.255.255.0

ipsec policy sh2bj

nat outbound 3001

#

interface GigabitEthernet0/0/1

ip address 192.168.20.1 255.255.255.0

dhcp select interface

#

ip route-static 0.0.0.0 0.0.0.0 23.0.0.2

AR4配置如下:

[bj]dis cu

#

sysname bj

#

dhcp enable

#

acl number 3000

rule 5 deny ip source 172.16.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

rule 10 permit ip

acl name bj2sh 3999

rule 5 permit ip source 172.16.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.25

5

#

ipsec proposal bj2sh

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

#

ike proposal 1

encryption-algorithm aes-cbc-256

dh group2

authentication-algorithm md5

sa duration 3600

#

ike peer sh v1

pre-shared-key cipher %$%$}H”z!S,^u*;l(AQmOU4+,.2n%$%$

ike-proposal 1

local-address 24.0.0.4

remote-address 23.0.0.3

#

ipsec policy bj2sh 1 isakmp

security acl 3999

ike-peer sh

proposal bj2sh

#

interface GigabitEthernet0/0/0

ip address 24.0.0.4 255.255.255.0

ipsec policy bj2sh

nat outbound 3000

#

interface GigabitEthernet0/0/1

ip address 172.16.10.4 255.255.255.0

dhcp select interface

#

ip route-static 0.0.0.0 0.0.0.0 24.0.0.2

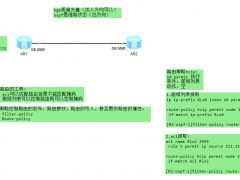

上海到北京IPSec ike脚本(这里是AH封装的未加密的脚本,建议直接敲一遍,脚本容易出现命令拼写错误会耗费你大量时间,除非你确保你的脚本书写规范)

拒绝做nat转换

acl 3001

rule 5 deny ip source 192.168.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255

rule 10 permit ip1.感兴趣流量

acl name sh2bj 3998

rule 5 permit ip source 192.168.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255

2.ike提议

ike proposal 1

encryption-algorithm aes-cbc-256

dh group2

authentication-algorithm md5

sa duration 36003.ike对等体

ike peer bj v1

pre-shared-key cipher huawei

ike-proposal 1

local-address 23.0.0.3

remote-address 24.0.0.4

4.ipsec安全提议:

ipsec proposal sh2bj

encapsulation-mode tunnel

transform ah

ah authentication-algorithm sha2-2565.IPSec安全策略

ipsec policy sh2bj 1 isakmp

security acl 3998

proposal sh2bj

ike-peer bj

6.在接口上调用

interface GigabitEthernet0/0/0

ipsec policy sh2bj

分割

北京到上海IPSec ike

拒绝做nat转换

acl 3000

rule 5 deny ip source 172.16.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

rule 10 permit ip1.感兴趣流量

acl name bj2sh 3999

rule 5 permit ip source 172.16.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.2

552.ike提议

ike proposal 1

encryption-algorithm aes-cbc-256

dh group2

authentication-algorithm md5

sa duration 36003.ike对等体

ike peer sh v1

pre-shared-key cipher huawei

ike-proposal 1

local-address 24.0.0.4

remote-address 23.0.0.3

4.ipsec安全提议:

ipsec proposal bj2sh

encapsulation-mode tunnel

transform ah

ah authentication-algorithm sha2-2565.IPSec安全策略

ipsec policy bj2sh 1 isakmp

security acl 3999

proposal bj2sh

ike-peer sh6.在接口上调用

interface GigabitEthernet0/0/0

ipsec policy bj2sh

IPsec VPN(Internet Protocol Security Virtual Private Network)即互联网协议安全虚拟专用网络,是一种广泛应用于网络安全领域的 VPN 技术。 1.基本原理

1.1加密与认证机制 IPsec VPN 通过一系列加密算法来保护数据的机密性。在数据发送端,原始数据会被加密算法(如 AES – 高级加密标准)进行加密处理,将明文转换为密文。同时,IPsec 还会使用认证算法(如 HMAC – 基于哈希的消息认证码)来确保数据的完整性和真实性,防止数据在传输过程中被篡改。

例如,当企业总部向分支机构发送一份机密文件时,文件内容在总部的网络设备中被加密,并且生成一个消息认证码附加在文件上。分支机构收到文件后,首先验证消息认证码,如果验证通过,说明数据没有被篡改,然后再进行解密操作获取原始文件内容。

1.2封装安全载荷(ESP)和认证头(AH)协议 ESP 主要用于提供数据的保密性、完整性和抗重播保护。它将原始数据进行加密和封装,隐藏数据内容,并且可以通过序列号等机制防止数据被重复发送攻击。

AH 主要侧重于数据的完整性和认证,它不对数据进行加密,但会在数据头部添加认证信息,接收方通过验证认证信息来确保数据来源可靠且未被篡改。

1.3安全关联(SA)

SA 是 IPsec VPN 的核心概念,它是一个单向的安全通道,规定了通信双方在进行 IPsec 通信时所采用的加密、认证等安全参数。一个完整的 IPsec 通信需要两个 SA,分别用于两个方向的通信。例如,在建立企业总部和分支机构之间的 IPsec VPN 时,会协商两个 SA,一个用于从总部到分支机构的数据传输,另一个用于从分支机构到总部的数据传输。

2.工作模式 2.1传输模式

在传输模式下,IPsec VPN 只对 IP 数据包中的上层协议数据部分(如 TCP 或 UDP 数据段)进行加密和认证,而 IP 包头保持不变。这种模式适用于两个主机之间的端到端通信,例如两台服务器之间直接进行安全的数据交换。

以两台服务器 A 和 B 之间的通信为例,当 A 向 B 发送数据时,A 的 IPsec 模块会对数据部分(如 HTTP 请求内容)进行加密和认证,然后将处理后的数据包发送给 B,B 收到数据包后,通过验证 IP 包头来确定数据包的来源,再通过 IPsec 模块解密和验证数据部分。

2.2隧道模式

隧道模式会对整个原始 IP 数据包(包括 IP 包头)进行封装和加密,然后添加一个新的 IP 包头用于在公共网络(如互联网)中传输。这种模式常用于建立站点到站点(site – to – site)的 VPN 连接,如企业总部与分支机构之间的网络连接。 比如,当分支机构的内部网络数据要发送到总部时,分支机构的边界路由器会将内部网络数据包进行封装,加密整个数据包,然后添加一个新的 IP 包头,其目的地址为总部的边界路由器公网 IP 地址。总部边界路由器收到数据包后,先去掉外部 IP 包头,解密内部数据包,再将其转发到总部内部网络。

3.主要优点

3.1高安全性 通过强大的加密和认证机制,能够有效保护数据在传输过程中的安全性,防止数据泄露、篡改和非法访问。这使得企业在通过公共网络传输敏感信息(如财务数据、客户资料等)时能够放心使用。

3.2兼容性和灵活性 IPsec VPN 可以在多种网络设备(如路由器、防火墙等)和操作系统上实现,并且支持不同的网络拓扑结构,包括点到点、点到多点和站点到站点等连接方式,能够满足不同企业的网络架构和应用场景需求。

3.3可扩展性 随着企业网络的发展和扩张,IPsec VPN 可以方便地增加新的连接点或用户,适应企业不断变化的远程访问和网络互联需求。

4.配置与部署过程

4.1设备准备与规划 确定需要建立 IPsec VPN 连接的网络端点,如企业总部和分支机构的网络设备(通常是路由器或防火墙)。同时,要规划好 IPsec VPN 的工作模式(传输模式或隧道模式)、加密算法、认证方式等安全参数。

4.2网络设备配置步骤(以路由器为例)

定义安全策略:在路由器上配置访问控制列表(ACL),确定哪些流量需要通过 IPsec VPN 进行保护。例如,允许分支机构内部网络访问总部内部服务器的流量通过 IPsec VPN。

配置 IKE(Internet Key Exchange):IKE 用于协商 SA 的安全参数,包括加密算法、认证方法、密钥交换等。在路由器上配置 IKE 参数,如预共享密钥(PSK)或数字证书等认证方式,以及协商的加密算法(如 AES – 128、AES – 256 等)。

创建安全关联(SA):根据 IKE 协商的结果,创建用于数据传输的 SA,指定传输模式或隧道模式,以及 ESP 和 AH 协议的使用情况等参数。 应用到接口:将配置好的 IPsec VPN 策略应用到连接公共网络的接口上,使通过该接口的符合安全策略的流量能够自动进行 IPsec 处理。 5.IPSec VPN应用场景

5.1企业远程办公 员工可以通过 IPsec VPN 从外部网络(如家庭网络或公共无线网络)安全地连接到企业内部网络,访问公司的内部资源,如文件服务器、邮件服务器、数据库等,确保远程办公的安全性和便利性。

5.2企业站点间互联 用于连接企业的多个分支机构、数据中心等站点,实现不同站点之间的安全通信和资源共享,就像所有站点在同一个局域网内一样,方便企业进行统一管理和业务协作。

6.IPSec架构

IPSec不是一个单独的协议,它通过AH和ESP这两个安全协议来实现IP数据报文的安全传送。

IKE协议提供密钥协商,建立和维护安全联盟SA等服务。 IPSec VPN体系结构主要由AH(Authentication Header)、ESP(EncapsulatingSecurity Payload)和IKE(Internet Key Exchange)协议套件组成。

AH协议:主要提供的功能有数据源验证、数据完整性校验和防报文重放功能。然而,AH并不加密所保护的数据报。

ESP协议:提供AH协议的所有功能外(但其数据完整性校验不包括IP头),还可提供对IP报文的加密功能。 IKE协议:用于自动协商AH和ESP所使用的密码算法。

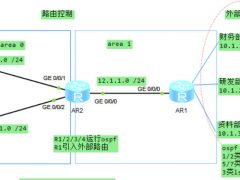

中型wlan部署有线和无线实验

中型wlan部署有线和无线实验 ospf的路由策略实验

ospf的路由策略实验 路由过滤与路由策略实验

路由过滤与路由策略实验 策略路由实验

策略路由实验 企业通过dhcp中继自动获取ip地址原理分析

企业通过dhcp中继自动获取ip地址原理分析 mpls部分php倒数第二跳抓包分析

mpls部分php倒数第二跳抓包分析 mpls vpn ldp动态lsp配置

mpls vpn ldp动态lsp配置 防火墙gre vpn隧道技术

防火墙gre vpn隧道技术